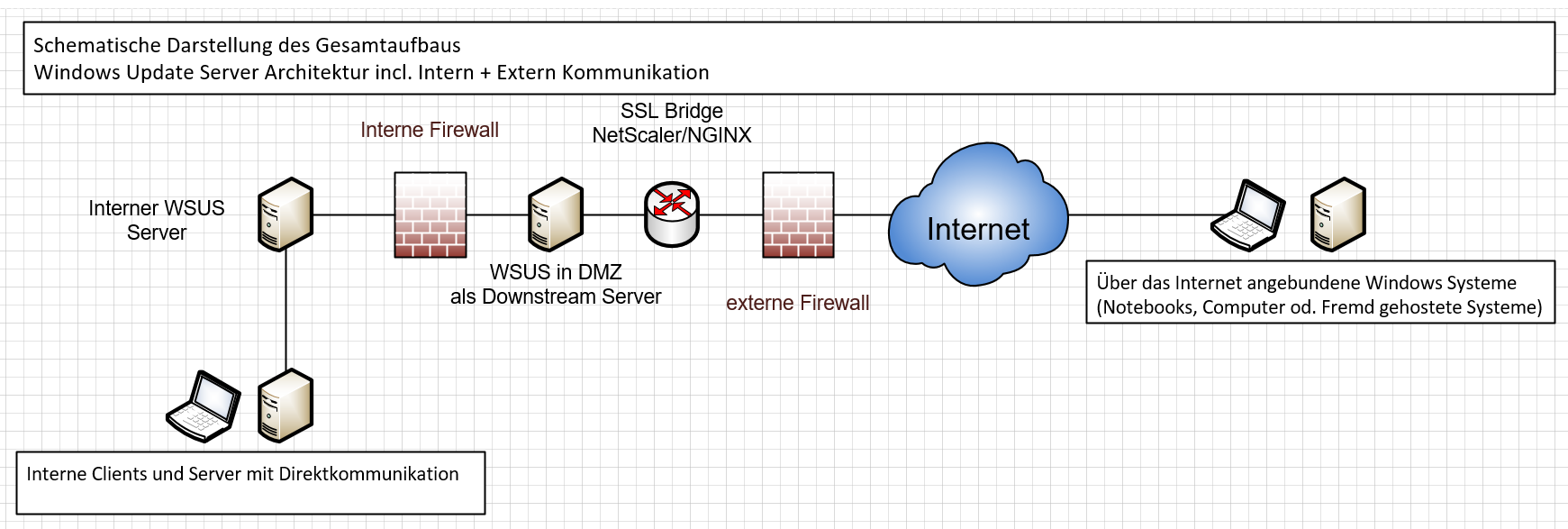

Unternehmensintern genutzte Windows Endgeräte hatten nie das Problem mit dem internen Windows Update Server zu kommunizieren, ihre Updates zu erhalten und Ihre Berichte über den Update Status an den Server weiterzugeben. Was intern gut funktioniert, kann auch gesichert über das Internet ohne VPN sichergestellt werden.

In diesem Artikel beschreibe ich die notwenigen Schritte, damit Sie einen eigenen Windows Update Server in der DMZ betreiben können. Damit können Sie den Update Status Ihrer Endgeräte jederzeit einsehen, als auch neue oder zusätzliche Software-Updates des Unternehmens ohne VPN Verbindung an Ihre Endgeräte ausbringen.

Zertifikats, VPN Software oder vollständige Softwarewechsel stellen so für sie kein Problem mehr dar.

Vorbereitende Schritte und Maßnahmen

Tools die mehr oder weniger benötigt werden:

- SQL Management Studio (SSMS-Setup-DEU.exe)

- Microsoft System CLR Types for SQL Server 2012 (x64) (SQLSysClrTypes.msi)

- ReportViewer.msi

- Microsoft Command Line Utilities 15 for SQL Server (MsSqlCmdLnUtils.msi)

Vorabentscheidungen treffen

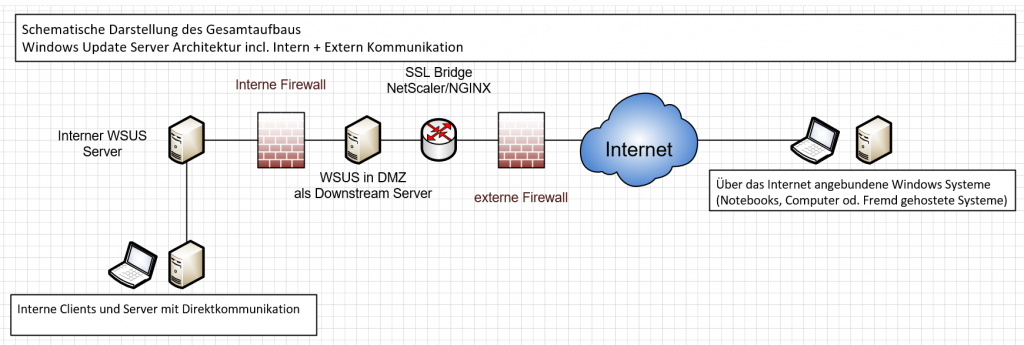

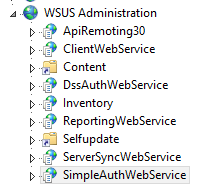

Externer und interner WSUS TCP Port

Welche Ports sollen für WSUS intern/extern verwendet werden?

Die Standardports des WSUS vs. Standardports im Internet (8530/8531 oder 80/443)

Internes/Public Zertifikat für neuen DNS Namen bereitstellen

Es können unterschiedliche Zertifikatsherausgeber für den Internen & Externen DNS Namen verwendet werden. Wichtig ist nur, dass beide Zertifikatsherausgeber am Endgerät als vertrauenswürdig eingestuft sind.

Dokumentationstabelle für Vorabentscheidungen:

| Öffentlicher DNS Name | Vollständiger FQDN (muss über das Internet erreichbar sein) |

| Zertifikat für DNS Name | Zertifikat muss incl. private Key vorliegen |

| TCP Port | Muss über das Internet bis zum SSL Gateway in der Firewall freigeschalten sein |

| Externe IP-Adresse | Die Externe IP-Adresse der WSUS URL |

| Intern IP-Adresse(n) | Die Interne IP-Adresse(n) der WSUS URL |

Kommunikationsdiagramm

Aufbau & Einrichtung der externen Kommunikation

Installation WSUS Server in der DMZ

Die Rolle Windows Update Server muss auf einen in der DMZ positionierten Windows Server aktiviert werden.

Ein Setup-Assistent führt Schritt für Schritt wie in einer Anleitung durch die Bereitstellung des Windows Features und stellt für jeden Administrator keine Herausforderung dar.

Dokumentationstabelle und Checkliste für DMZ WSUS Aufbau:

| IP-Adresse des WSUS Servers | <IP-Adresse> |

| DNS Hostname des WSUS Servers | |

| Interner Upstream Server incl. TCP Port | |

| Durchführen der Erstsynchronisation | |

| Neuer DMZ Downstream Server ist im zentralen Server sichtbar? |

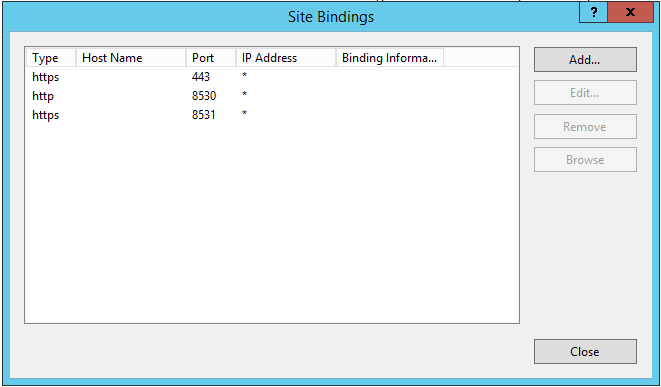

SSL Aktivierung des DMZ WSUS Servers

- IIS Zertifikat installieren

- WSUS-Verwaltung mit SSL aktivieren (Bindings)

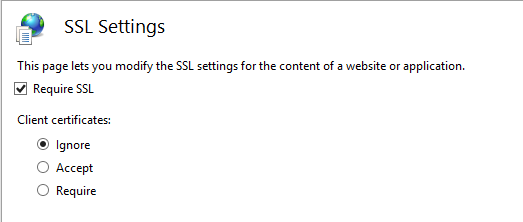

- HTTPS Kommunikation erzwingen (SSL Erforderlich) für Verzeichnisse

- APIremoting30

- ClientWebService

- DSSAuthWebService

- ServerSyncWebService

- SimpleAuthWebService

- NICHT

- Content

- Inventory

- SelfUpdate

- ReportingWebService

WSUS auf SSL Nutzung konfigurieren

Hierzu muss über die lokale Kommandozeile auf dem DMZ WSUS Server nachfolgender Befehl eingegeben werden:

%ProgramFiles%\Update Services\Tools\

wsusutil.exe configuressl %COMPUTERNAME%

WSUS Testaufrufe

https://<WSUS-IP-DMZ>/ClientWebService/client.asmx

- Ausgabe:

https://<WSUS-IP-DMZ>/selfupdate/wuident.cab

- Ausgabe ist ein Download

Dokumentationstabelle und Checkliste für DMZ WSUS Aufbau:

| SSL Zertifikat in IIS installieren | |

| IIS TCP Bindung anpassen | |

| HTTPS für URLs erzwingen | APIremoting30 ClientWebService DSSAuthWebService ServerSyncWebService SimpleAuthWebService |

| SSL auf WSUS aktivieren | |

| WSUS Testaufrufe erfolgreich? |

Externe URL mit Zertifikat und URL Filter einrichten

In vielen Firmen werden extern erreichbare Webseiten durch ein SSL Gateway wie Citrix NetScaler oder NGINX gesichert. Die Vorteile liegen klar auf der Hand. Es können dabei die Sicherungsschicht des SSL-Gateways als auch ein zentrales Zertifikat z.B. als Wildcard verwendet werden.

Am Beispiel von Citrix Netscaler müssen folgende Schritte konfiguriert werden:

- WSUS muss auf zuvor definierten TCP Port konfigurieren

- Virtual Server in Netscaler einrichten

- Monitor für Virtuellen Server einrichten

- Context Switch einrichten

- Externes Binding für DNS Namen einrichten

- Weiterleitung der WSUS URLs auf Context Switch/Virtual Server

Dokumentationstabelle für DMZ Aufbau:

| IP-Adresse interner Virtueller Server | <IP-Adresse> |

| WSUS Testaufrufe auf Virtual Server erfolgreich? | |

| WSUS Testaufrufe auf externe IP-Adresse/DNS Namen erfolgreich? |

Systemtest mit einem Windows Endgerät

Client Einstellungen für Update Test & Kommunikation

Damit ein gesonderter Test durchgeführt werden kann sollte ein Client manuell mittels Gruppenrichtlinien oder manueller Registrierungseinstellung auf den externen WSUS konfiguriert werden.

GPO für externe URL oder Regedit bereitstellen und importieren.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate]

"WUServer"="http://WSUS-Server-Name oder IP-Adresse:8530"

"WUStatusServer"="http://WSUS-Server-Name oder IP-Adresse:8530"

"TargetGroupEnabled"=dword:00000001

"TargetGroup"="Testgruppe"

[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU]

"NoAutoUpdate"=dword:00000000

"AUOptions"=dword:00000004

"ScheduledInstallDay"=dword:00000000

"ScheduledInstallTime"=dword:00000003

"RescheduleWaitTime"=dword:00000001

"UseWUServer"=dword:00000001

"DetectionFrequencyEnabled"=dword:00000001

"DetectionFrequency"=dword:00000004

"AutoInstallMinorUpdates"=dword:00000001Lokalen Client erneut an WSUS melden

wuauclt /resetauthorization /detectnow

Dokumentationstabelle und Checkliste für Client Test Extern:

| ist die externe URL ist erreichbar? | |

| Sind Zertifikatsfehler bei URL Abruf sichtbar? | |

| Erscheint das Endgerät im DMZ WSUS (nach Sync auch im Internen?) | |

| Endgerät hat aktuelles Datum/Uhrzeit in WSUS |

Dokumentationstabelle und Checkliste für Client Test Intern:

| Interne URL ist erreichbar? | |

| Sind Zertifikatsfehler bei URL Abruf sichtbar? | |

| Endgerät erscheint in WSUS | |

| Endgerät hat aktuelles Datum/Uhrzeit in WSUS |

Nachbereitung

Zusätzliche Absicherung des WSUS Servers in der DMZ

Hierfür existiert ein Advisory bei Microsoft. Diesem Folgend kann z. B. die IIS Authorisierung entsprechend angepasst werden, sodass nur noch interne in der Active Directory bekannte Endgeräte mit diesem WSUS Server kommunizieren können.

Zusammenfassung

Nach einem erfolgreichen Test sollte der Client die internen Windows Updates nach Zuteilung entsprechend erhalten und seinen Status nach der Installation wieder erneut an den WSUS Server zurückmelden. Dadurch können nicht nur Windows Updates, sondern auch interne Anwendungen, Zertifikate und zusätzlichen Einstellungen an jeden „Road-Warrior“ und angehängten externen Server übertragen werden.

Änderungshistorie

| Erstellt: 2022-10-09 | Zuletzt geändert: 2022-10-11 |

| Änderungshistorie: 2022-10-09: Basis – Layout + Text 2022-10-11: Anpassung Layout |